- Portfolio

-

Medien

- Medien

- Softeq-News

- Blog

- Häufig gestellte Fragen

- Entwicklung von IoT-Lösungen

- Digitale Transformation

- Entwicklung von Embedded Lösungen

- Hardwaredesign

- Venture Studio

- Kontakt

- ADAS-Lösung für Elektrofahrzeuge

- Mobile App, Web und Firmware für ein intelligentes Babybett

- PCB-Designverifizierung für ein automobiles Radarsensorsystem

- Gerätemanagement-Suite für smarte Thermostate und Raumluftqualität-Sensoren von Daikin

Supply Chain Security und 5G: Was sind Risiken und Maßnahmen für eine sichere Lieferkette?

Cyberangriffe sind für Unternehmen weltweit eine der größten Unternehmensrisiken. Dabei stehen nicht mehr nur die großen Unternehmen selbst im Fokus der Cyberkriminellen. Immer öfter werden Lieferketten Ziel der Angriffe. Supply Chain Security wird zur Herausforderung für Unternehmen. In einer Studie des Cybersecurity-Unternehmens BlueVoyant gaben 80% der befragten Entscheider an, dass Cyberangriffe auf die Lieferkette der Grund für Datenverletzungen in ihren Unternehmen waren. Diese Angriffe kosten die Unternehmen und ihre Zulieferer Millionen und schädigen ihr Ansehen über Jahre.

Auch wenn die Sicherheitsvorkehrungen eines Unternehmens selbst auf den neuesten Stand sind, bleibt die Lieferkette eine Schwachstelle.

Was bedeutet die Einführung von 5G für dieses Sicherheitsproblem? Wird 5G die Lieferketten vor Cyberangriffen schützen? Branchenexperten gehen davon aus, dass eher das Gegenteil der Fall sein könnte. 94 % erwarten, dass die Sicherheitsrisiken zunehmen werden.

In diesem Artikel werden wir auf die Gründe für diese Befürchtungen eingehen. Wir werden drei Anwendungsfälle für 5G beschreiben, die zu Cyber-Bedrohungen führen, die jedes Unternehmen in einer Lieferkette betreffen können. Abschließend werden wir mögliche Sicherheitslösungen für die 5G-Lieferkette auf der Grundlage des Zero-Trust-Sicherheitsmodells vorstellen.

Inhaltsverzeichnis

Was bedeutet Supply Chain Security im Zeitalter von 5G?

Die Cybersicherheit der Lieferkette ist ein Bereich des Lieferkettenmanagements, der darauf abzielt, Cyberangriffe zu verhindern und abzumildern. Hier sind die Ziele, die Hacker normalerweise anvisieren:

- Drittanbieter. Sie als Unternehmen nehmen Cybersecurity vielleicht sehr ernst. Aber tun das auch ihre Zulieferer? Jeder Fehler, jedes Versäumnis bei der Cybersecurtiy Ihrer Lieferanten kann Ihnen schaden, wenn Ihre Systeme nicht ausreichend getrennt sind.

- Die Hardware. Hierzu zählt alles von Drohnen und Robotern bis zu QR-Scannern. Wenn diese Geräte schlecht gesichert sind, werden sie zum leichten Ziel für Malware, nicht-autorisierten Zugang oder jede andere Form von Angriff. Einmal infiziert kann ein Hardware-Gerät das ganze System zum Absturz bringen.

- Kommunikationskanäle. Ein beliebtes Ziel sind auch Daten in Bewegung. Hacker versuchen, mit Malware, DoS-Angriffen und Man-in-the-Middle-Angriffen Zugang zu diesen Informationen zu erhalten.

Um diese Risiken zu bewältigen, braucht ein Unternehmen eine solide Cybersicherheitsstrategie. Diese Strategie hängt jeweils davon ab, welche Konnektivitätstechnologie verwendet wird.

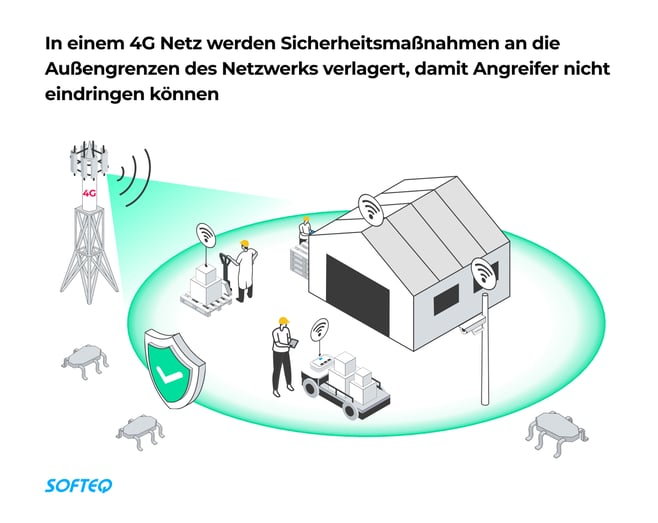

Bei den Konnektivitätsprotokollen vor 5G haben wir es mit einer zentralisierten Netzarchitektur zu tun. Schauen wir uns an, was das in der Praxis bei 4G bedeutet.

4G stützt sich auf große physische Basisstationen (z. B. ein eNodeB). Die Geräte verbinden sich über die nächstgelegene Basisstation mit dem Kernnetz. Folgende Eigenschaften zeichnen 4G aus:

- Eine klare physische Begrenzung. Ein eNodeB deckt ein bestimmtes geografisches Gebiet ab und verbindet alle Geräte innerhalb dieses Gebiets mit dem Netz.

- Monolithischer Aufbau. Innerhalb des Netzes laufen Anwendungen und Dienste über das Netz und nutzen gemeinsame Ressourcen.

- Integrierte Funktionen. Die Basisstation erfüllt alle Funktionen des Netzes. Dazu gehören zum Beispiel die Benutzerauthentifizierung und die Datenübertragung.

Die größten Sicherheitsrisiken sowie die Sicherheitsinstrumente ergeben sich aus diesen Eigenschaften. Wenn wir Risiken vermeiden wollen, müssen wir verhindern, dass eine Bedrohung in das Netz eindringt. Zugleich ist es schwierig, die Anwendungen innerhalb des Netzwerks zu isolieren. Aus diesem Grund gibt es das Modell der harten Schale (englisch: Hard Shell) und des weichen Kerns (engl. Soft Core) der Cybersicherheit. Dieses Modell beruht darauf, dass das Netz streng kontrolliert wird (harte Schale), die Kontrolle innerhalb des Netzes jedoch locker ist (weicher Kern).

Die Architektur bestimmt die Wahl der Instrumente. Vor Einführung von 5G wird die Sicherheit u. a. durch Firewalls, Token, kryptografische Protokolle gewährleistet. Solche Instrumente schaffen eine harte Schale um das System und verhindern den illegalen Zugriff darauf.

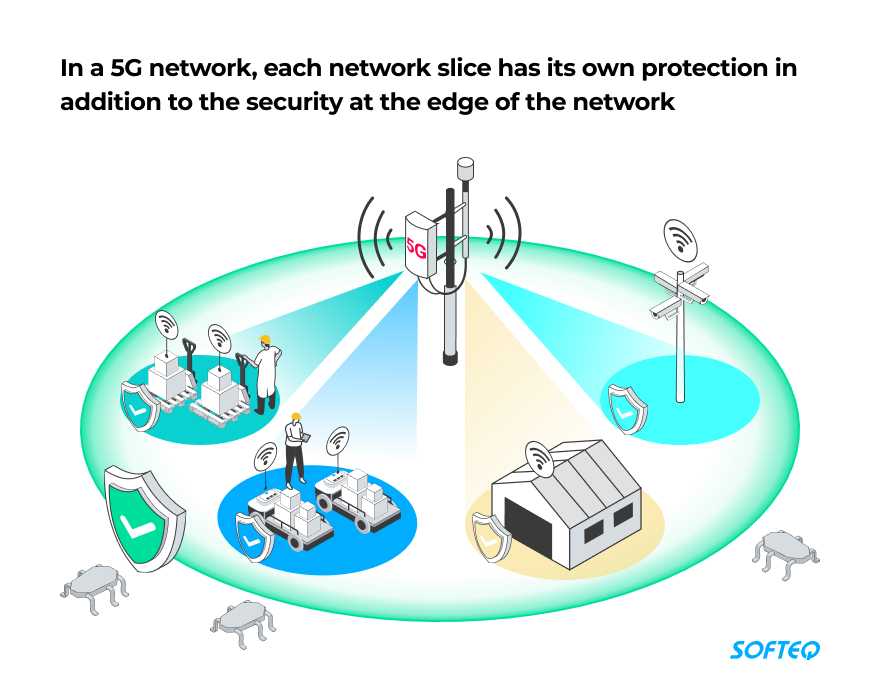

5G ist anders. Sein Aufbau ist nicht physisch, monolithisch oder zentralisiert. Was sind also die zentralen Eigenschaften von 5G? Schauen wir uns 5G genauer an.

- 5G ist nicht physisch, es ist virtuell. Eines der besonderen Merkmale von 5G ist die Virtualisierung von Netzfunktionen (NFV). Diese Technologie ermöglicht es einem Unternehmen, eine virtuelle Kopie einer Funktion auf der Grundlage einer beliebigen Ausrüstung zu erstellen. Nehmen wir an, Sie möchten eine Firewall installieren. Mit 5G und NFV müssen Sie nicht mehr in Spezialhardware investieren. Stattdessen erstellen Sie eine virtualisierte Firewall auf den Geräten, die Sie haben.

- 5G ist nicht monolithisch, es ist in Netzwerksegmente unterteilt. Jedes Netzwerksegment stellt ein isoliertes Netz mit eigenen Anforderungen dar. Das bedeutet, dass eine Lieferkette auf der Grundlage von 5G Dutzende von separaten Netzen schaffen kann. Jedes Slice oder "Netz" verfügt über die Ressourcen, die es benötigt, und teilt sie nicht mit anderen.

- 5G ist nicht zentralisiert, es ist verteilt. Die 5G-Architektur basiert nicht auf einer Basisstation. Stattdessen funktioniert die Konnektivität über User Plane Functions (UPFs). Eine UPF übernimmt die Datenübertragung. Solche virtuellen Funktionen sind über das gesamte Netz verteilt und kommunizieren miteinander. Eine Funktion weiß immer, wo sich die nächstgelegene UPF befindet und sendet Daten dorthin. Für den Benutzer hat das den Vorteil einer schnellen Datenübertragung und einer geringen Latenzzeit.

Welche Folgen hat der Aufbau von 5G für die Supply Chain Security?

Einerseits schützen diese Eigenschaften 5G vor Risiken, die für andere Verbindungsprotokolle typisch sind. Ein 5G-basiertes Netz ist stärker softwarebasiert. Das bedeutet, dass es leichter überwacht und verwaltet werden kann und weniger anfällig für physische Manipulationen ist. Darüber hinaus kann jeder Slice mit zusätzlichen Sicherheitstools ausgestattet werden.

Die 5G-Architektur birgt jedoch neue Risiken, die neue, fortschrittlichere Sicherheitstools erfordern. Zu diesen Risiken gehören die folgenden:

- Die Zahl der angeschlossenen Geräte steigt, so dass 5G mehr Ziele für Hacker bietet, d. h. die Angriffsfläche ist größer. Jedes angeschlossene Gerät kann kompromittiert werden und das gesamte Netz infizieren.

- Mehr Funktionen werden virtualisiert. Als sie noch physische Einheiten waren, reichte es aus, sie vor Manipulationen zu schützen. Jetzt werden diese Funktionen auch Ziele von Cyberangriffen.

- Ein 5G-Netz kommuniziert nach wie vor mit 4G, 2G/3G, unlizenzierten drahtlosen und anderen Netzen. Jedes dieser Netze hat ein anderes Sicherheitskonzept, das oft schwächer ist als das von 5G. Sobald ein 5G-Netz mit einem weniger geschützten Netz kommuniziert, kann es angegriffen werden.

Schauen wir uns nun ein Beispiel an, wie diese Bedrohungen zustande kommen. Stellen Sie sich ein riesiges Lagerhaus namens X irgendwo in Brandenburg vor. Die Betreiber wollen sicherstellen, dass keine Produkte verloren gehen und dass Lieferanten und Kunden die Ware vollständig verfolgen können. Zu diesem Zweck benötigen sie mehr Ortungssensoren, Videoüberwachung und Roboter, weshalb sie auf privates 5G umsteigen.

Dadurch ändert sich die Netzwerkarchitektur von Lagerhaus X. Jetzt gibt es Netzwerk-Slices für Sensoren, CCTV und Roboter. Zu jedem Slice können zusätzliche Sicherheitstools hinzugefügt werden. Das bedeutet jedoch nicht, dass das System des Lagerhauses nicht angegriffen werden kann.

Schauen wir uns an, was alles schiefgehen kann.

Use Case 1: Den Betrieb rund um die Uhr gewährleisten

Mit 5G verfügt das Lagerhaus X über mehr Kapazität und Bandbreite, sodass mehr Geräte angeschafft wurden. Das Lager verfügt jetzt über 100 Roboter, Dutzende von CCTV-Kameras und Tausende von Sensoren. Jede dieser drei Gruppen hat ihren eigenen Netzwerkabschnitt. Das bedeutet, dass jede von ihnen über eigene Ressourcen verfügt, um gut zu funktionieren.

Um einen reibungslosen Betrieb zu gewährleisten, beschließt das Lagerhaus X, Maßnahmen zu ergreifen, um eine Überlastung des Systems zu vermeiden. Die Latenzzeiten sollen reduziert werden, unabhängig davon, wie viele weitere Geräte das Lagerhaus in Zukunft anschließt. Daher werden Lastverteiler eingerichtet, die den Datenverkehr zwischen den Netzwerksegmenten optimieren. Vor 5G hätten sie Hardware-Lastverteiler kaufen müssen. Jetzt erstellen sie virtuelle Versionen.

Dies ist eine kostengünstige und zuverlässige Methode zur Verringerung der Latenzzeiten. Aus der Sicherheitsperspektive stellt ein virtueller Lastverteiler jedoch, wie virtuelle Kopien generell, ein Risiko dar.

Mögliche Risiken für eine sichere Lieferkette

Mit 5G vergrößert sich die Angriffsfläche. Jetzt werden jedes Slice und jede virtuelle Funktion zum Ziel. Wenn sie nicht ausreichend voneinander getrennt sind, kann ein Angriff auf ein Element das gesamte System beschädigen.

Ein erfolgreicher Angriff auf einen beliebigen Teil eines neuen virtuellen Lastverteilers kann ihn ausschalten. Und das ist noch nicht alles. Wenn ein infizierter Teil weiterhin mit dem Rest des Systems kommuniziert, kann er das gesamte Netz zum Absturz bringen.

Use Case 2: Paketverfolgung in Echtzeit

Das Lagerhaus X wollte für die Kunden den Weg eines jeden Pakets ab dem Zeitpunkt sichtbar machen, an dem es das Lager verlässt. Zu diesem Zweck stattete es seine Roboter mit QR-Scan-Terminals aus. Jetzt scannt ein Roboter einen QR-Code auf einem Paket und die Informationen werden in einer Datenbank gespeichert, aus der sie jederzeit leicht abgerufen werden können. 5G ermöglicht es Hunderten von Robotern, Zehntausende von Paketen zu scannen.

Jetzt kann jeder innerhalb der Lieferkette den Status des Pakets in Echtzeit verfolgen. Auch im Lager selbst ist es einfacher, die Sendung zu verfolgen. Dadurch nähert sich das Unternehmen einer Quote von null nicht zugestellten Paketen pro Tag an und erreicht eine Zustellung innerhalb eines Tages.

Aber wie steht es um die Sicherheit?

Die Gefahren für eine sichere Lieferkette

Wie bei der Virtualisierung ist die größte Stärke von 5G - die Unterstützung von mehreren Geräten - auch seine größte Schwäche. Viele dieser Geräte sind von vornherein nicht sicher. In den meisten Fällen ist dies ein Kompromiss, den die Hersteller eingehen: Sie sind durch die nicht so großen Rechen- und Batteriekapazitäten ihrer Geräte eingeschränkt. Ein anfälliges Gerät ist ein leichtes Ziel für Hacker. Sobald ein Cyberangriff stattfindet, wirkt er sich auf die Sicherheit des gesamten Netzwerks aus.

QR-Terminals sind in der Regel sehr einfach aufgebaut und verfügen über keine wirksamen Sicherheitstools. Dies erleichtert einem Hacker den Angriff auf das System. Hacker können das Terminal zum Beispiel dazu veranlassen, ein infiziertes Programm herunterzuladen. Danach übernimmt die Malware die Kontrolle über das Terminal - und auch über den Roboter. Nun können Hacker auf geschäftskritische Anwendungen und Dienste zugreifen.

Use Case 3: Permanente Kommunikation zwischen Zulieferern

Das Lagerhaus existiert nicht unabhängig von den anderen Unternehmen in der Lieferkette. X kommuniziert mit Zustelldiensten und anderen Lieferanten. Diese Kommunikation hilft, den Kunden über den Status ihrer Bestellung auf dem Laufenden zu halten.

Das Lagerhaus X hat 5G und starke Sicherheitstools eingeführt, um sein Netzwerk zu schützen. Andere Unternehmen haben jedoch einen anderen Ansatz für ihre Sicherheit. Sie verwenden 3G und 4G mit weniger fortschrittlichen Protokollen. Darüber hinaus haben einige von ihnen noch keine starken Sicherheitstools implementiert.

Was kann dabei schief gehen?

Die Gefahren für eine sichere Lieferkette

Die Nachlässigkeit eines Lieferanten kann sich auf die anderen Partner auswirken. Angreifer können dieses schwache Glied in der Lieferkette finden und die Schwachstelle ausnutzen.

Stellen Sie sich zum Beispiel vor, dass es in der Lieferkette ein Sortierzentrum gibt, das noch mit 3G arbeitet. Das Sortierzentrum hat seine Sicherheitspraktiken seit Jahren nicht mehr aktualisiert. Die Hacker verschaffen sich seine Zugangsdaten für das System der Lieferkette - eine Datenbank mit QR-Codes. Nachdem sie sich Zugang dazu verschafft haben, infizieren die Hacker die gesamte Lieferkette, einschließlich des Netzwerks von Lagerhaus X.

5 Tipps für mehr Sicherheit in der 5G Supply Chain

Wir haben bereits erwähnt, dass die Einführung von 5G die Sicherheitsstandards verbessert. Die softwarebasierte Natur von 5G lässt die physische Grenze verschwinden. Die Betreiber müssen interne Bedrohungen genauso ernst nehmen wie externe Risiken, sodass das Prinzip der harten Schale und des weichen Kerns hier nicht gilt.

Deshalb rückt das neue Modell der Zero-Trust-Architektur (ZTA) ins Rampenlicht. Bei ZTA wird jedes Element als potenzielles Ziel betrachtet. Wenn jedes Element bedroht ist, dann muss auch jedes Element geschützt werden. Ganz gleich, ob es sich um ein Gerät eines Drittanbieters, einen physischen Endpunkt oder eine Schnittstelle handelt - nichts und niemandem kann vertraut werden und alles sollte überprüft werden.

Wir haben einige Tipps zusammengestellt, die Ihnen helfen sollen, das Risikomanagement für die 5G-Lieferkette auf der Basis des ZTA-Sicherheitsansatzes zu verbessern.

1. Nutzen Sie vertrauenswürdige Hardware

IoT-Geräte sind häufig von vornherein unsicher. Mit 5G wurden viele neue vernetzte Geräte eingeführt, z. B. Endgeräte, Headsets und Brillen. Diese können sogar noch schlechtere Schutzfunktionen aufweisen und somit haben Angreifer leichtes Spiel.

Wir empfehlen den Kauf von IoT-Geräten mit einer integrierten vertrauenswürdigen Hardware-Root of Trust. Diese wird in der Regel während der Herstellungsphase in die Geräte eingebrannt. Die Root of Trust stellt sicher, dass nur vertrauenswürdige Nodes in das Netzwerk gelangen.

2. Richten Sie Authentifizierungsmechanismen ein

Eine Vertrauensbasis reicht nicht aus, damit sich ein IoT-Gerät mit einem 5G-Netz und seinen Netzsegmenten verbinden kann. Die Lieferketten benötigen weitere Authentifizierungsmechanismen für Geräte auf der Ebene des Netzzugangs und innerhalb des Netzes. Zu den bisher effizientesten Mechanismen zählen u. a.:

- Multi-Faktor-Authentifizierung (MFA). 5G basiert auf Slices, von denen jede ihre eigenen Schichten hat. Jeder Endpunkt sollte jede Schicht mit einem separaten Authentifizierungsverfahren durchlaufen. Der Prozess wiederholt sich innerhalb des Netzes immer wieder.

- Verschlüsselung. Generell verfügt 5G über eine stärkere Verschlüsselung als frühere Technologien. So werden beispielsweise fortschrittliche kryptografische Algorithmen mit 256 Bit verwendet (im Gegensatz zu 4G, das 128 Bit verwendet). Außerdem können Nutzer mit 5G ein einzelnes Gerät, einen Datensatz oder einen Verkehrsfluss verschlüsseln. Wenn ein Hacker einen Teil angreift, bleiben die anderen geschützt.

Zugangskontrolle. Diese Methode gewährt nur autorisierten Benutzern Zugang.

3. Automatisieren Sie die Überwachung des Datenverkehrs

Die zunehmende Verbreitung von 5G wird zu einem wachsenden Volumen an Datenverkehr führen. Unternehmen können sich nicht mehr darauf verlassen, dass Menschen das alles überwachen. Daher können sie auf automatisierte und virtuelle Sicherheitskontrollen umsteigen. Unternehmen können auch maschinelles Lernen und andere Formen der KI für eine intelligentere Erkennung von Bedrohungen einsetzen. Diese Technologie kann den Menschen ersetzen und die Risiken minimieren.

4. Sorgen Sie für eine kontinuierliche Protokollierung und Filterung

Protokollierungs- und Filtermechanismen kontrollieren die Umgebung und wie sie sich verändert. Ein solcher Mechanismus kann beispielsweise einen detaillierten Bericht oder eine übersichtliche Dashboard-Ansicht liefern. Er wird z. B. den Vertrauensstatus und die Netzwerkflüsse innerhalb des Systems verfolgen.

5. Setzen Sie Best Practices für Isolierung und Segmentierung ein

Wird anomales Verhalten erkannt, können verschiedene Aktionen ausgelöst werden, z. B.:

- Beenden von Zugangsberechtigungen

- Isolierung eines angegriffenen Netzwerkabschnitts

- Umverteilung von Funktionen (bei einem Angriff werden kompromittierte Dienste abgeschaltet und ihre Funktionen werden auf andere Anwendungen umverteilt)

Erstens stellen diese Mechanismen sicher, dass das Netz auch im Falle eines Angriffs weiter funktioniert. Zweitens sorgen sie dafür, dass sich der Angriff nicht ausbreitet und das gesamte Netz zum Erliegen bringt

Unterm Strich

5G bietet viele neue Möglichkeiten für die Lieferketten und ein verbessertes Nutzererlebnis. Leider sind mit den neuen Möglichkeiten auch neue Risiken verbunden. 5G birgt zusätzliche Schwachstellen, die Hacker ausnutzen können, um die gesamte Lieferkette zu schädigen. Vor der Umstellung auf 5G sollten Sie unbedingt alle möglichen Risiken berücksichtigen.

Wenn Sie Ihre Lieferkette im 5G-Zeitalter sichern möchten, wenden Sie sich an Softeq.

Mehr Artikel zum Thema