- Portfolio

-

Medien

- Medien

- Softeq-News

- Blog

- Häufig gestellte Fragen

- Entwicklung von IoT-Lösungen

- Digitale Transformation

- Entwicklung von Embedded Lösungen

- Hardwaredesign

- Venture Studio

- Kontakt

- ADAS-Lösung für Elektrofahrzeuge

- Mobile App, Web und Firmware für ein intelligentes Babybett

- PCB-Designverifizierung für ein automobiles Radarsensorsystem

- Gerätemanagement-Suite für smarte Thermostate und Raumluftqualität-Sensoren von Daikin

Security by Design: wie werden hacksichere BabyTech-Lösungen entwickelt?

Obwohl das Internet der Dinge (IoT) unternehmerische Innovationen vorantreibt, bringt es mit sich ein erhebliches Risiko im Bereich Cybersicherheit. Das sollte nicht auf die leichte Schulter genommen werden. Laut IoT Threat Report 2020 von Unit 42 sind 98% des ganzen IoT-Informationsverkehrs unverschlüsselt, das heißt, die übers Internet geschickten Daten können von Dritten, darunter auch Cyberkriminellen, abgefangen werden.

Inhaltsverzeichnis

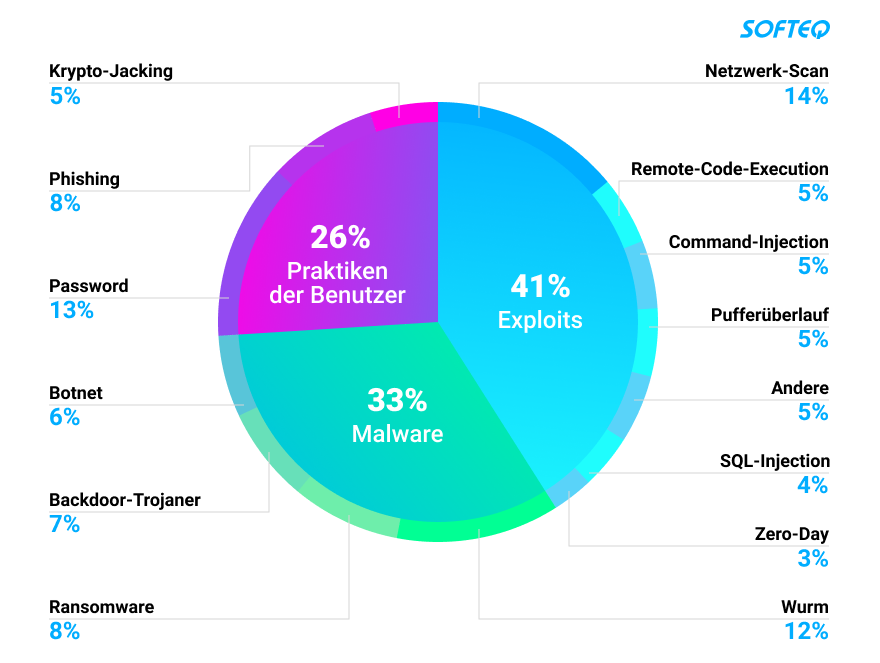

57% der IoT-Geräte sind für Attacken verschiedener Schweregrade anfällig, einschließlich Remotecodeausführung, DDoS, Phishing und durch Standardpasswörter und wiederverwendbare Anmeldeinformationen ermöglichte Attacken. Deswegen haben angebliche Angreifer ein leichtes Spiel mit IoT. Die Grafik unten vermittelt einen Überblick über die häufigsten IoT-Sicherheitsrisiken:

Überwachungskameras sind die am meisten gefährdete IoT-Geräte, sie sind Ziel bei rund der Hälfte aller Cyber-Attacken. Smart-Hubs und Network-Attached-Storage landen auf Platz zwei mit jeweils 15% und 12%. Weitere Geräte, die Angreifern oft zum Opfer fallen, sind Drucker, Smart-TVs und IP-Telefone.

Wie sieht es mit Babypflegeprodukten (Babyphones, intelligenten Babybetten und Spielzeugen, tragbaren Geräten) aus? Man könnte glauben, sie geraten nie ins Visier der Cyberkriminellen. Das stimmt allerdings nicht ganz.

Sicherheitslücken bei verknüpften Baby-Tech-Lösungen

Eltern, die sich als Digital Natives bezeichnen, halten smarte Babygeräte bisweilen wie selbstverständlich für hacksicher. Es ist aber so, dass sich intelligente Baby-Tech-Lösungen von anderen IoT-Geräten kaum unterscheiden. Cyberattacken, die auf vernetzte Babybetten, intelligente Socken und Babyphone zielen, kann schwerwiegende Konsequenzen nach sich ziehen. Der Schaden reicht vom Verlust vertraulicher Daten bis hin zu den Eingriffen, wenn Fremde nichtsahnende Familien rund um die Uhr ausspionieren und an die Kinder beängstigende Nachrichten senden.

Einige Beispiele:

Im Jahr 2018 erhielt eine Familie in Houston Drohungen über eine drahtlose Kamera, die in erster Linie zur Überwachung eines Babys eingesetzt wurde. Als die Familie merkte, dass sie gehackt worden waren, schalteten sie ihre Kameras und das Wi-Fi aus.

Eine Familie aus Lowcountry wurde im selben Jahr von Fremden ausspioniert. Ihr Babyphone war kompromittiert, und das kleine Gerät, das von einer App betrieben wurde, beobachtete die Familie rund um die Uhr. Die Polizei sagte, dies sei ein häufiges Problem bei Babyphonen, die WLAN verwenden.

Auch das bekannte Kindertablet LeapFrog war ein Ziel böswilliger Aktivitäten. Das Tablet ermöglichte es Hackern, Nachrichten an Kinder zu senden und Man-in-the-Middle-Angriffe zu starten.

Um mögliche Sicherheitslücken zu schließen, sollten Benutzer ihre Passwörter regelmäßig ändern und die Firmware aktualisieren.

Warum ist Baby-Tech für Attacken anfällig und wie sind vernetzte Geräte und Familiendaten zu schützen?

Eine schwach gesicherte Baby-Tech-Lösung ermöglicht den Cyberkriminellen vollen Zugang zu und Kontrolle über vernetzte Baby-Geräte. Wide-Open-Code, schwache Standardpasswörter und ungesichertes WLAN werden von den Hackern am häufigsten als Schwachstellen ausgenutzt.

Hersteller von Baby-Tech sollten folgende Schritte einhalten:

- Regelmäßig Updates von Embedded, mobiler Software und Cloud-Infrastruktur veröffentlichen und Sicherheitspatches erstellen

- Verhindern, dass Benutzer kurze, hackbare Passwörter erstellen

- End-to-End-Datenverschlüsselung einsetzen

- Baby-Tech-Lösungen mit biometrischer Authentifizierung ausstatten oder eine Zwei-Faktor-Authentifizierung einrichten

- Systeme zur Erkennung und Verhinderung von Angriffen (IDS/IPS) implementieren

- Alle Eingabedaten überprüfen und verschlüsseln

- Eine Firewall konfigurieren und Sicherheits-Plugins installieren

- Sicherstellen, dass die Lösung mit Cybersicherheitsstandards und -anforderungen wie HIPAA, HL7, FDA, PCI DSS, GDPR und FedRAMP übereinstimmt

Wie kann Sicherheit in das Design von Baby-Tech-Lösungen integriert werden?

Um Sicherheitsbedrohungen zu identifizieren und zu untersuchen, sollten Entwickler Angriffsbäume modellieren und den Fehlerbaum analysieren.

Angriffsbäume sind Diagramme, die Bedrohungen für IT-Systeme beschreiben. Sie sind so aufgebaut, dass sie alle möglichen Wege aufzeigen, wie ein System angegriffen werden kann. Das mindert den ROI und Gewinn für potenzielle Cyberkriminelle, macht das Hacken komplizierter und hilft Gegenmaßnahmen zum Schutz gegen Angriffe zu entwerfen.

Sicherheitsfachleute sollten sich über häufige Cyberattacken auf Baby-Tech im Klaren sein. Dies kann dazu beitragen, ein vernetztes Baby-Gadget mit geeigneten Maßnahmen besser zu schützen.

Die am weitesten verbreiteten Angriffe sind:

- Mirai-IoT-Botnetze

- DDoS-Angriffe

- Sicherheitslücken, die von fehlender Datenverschlüsselung bis hin zu fehlenden Validierungen von Verschlüsselungszertifikaten reichen

- Angriffe auf Babykameras und Babyphone, die Peer-to-Peer-Kommunikationstechnologie (P2P) verwenden

- Man-in-the-Middle-Angriffe

- Angriffe auf schwache oder hart codierte Passwörter

- WLAN-Probleme: Ad-Hoc-Verbindungen, die über eine einfache SSID an andere kompatible Geräte in der Nähe senden

- Authentifizierungsprobleme: Protokolle, die keine Authentifizierung zwischen dem Gerät eines Elternteils und dem Gerät des Kindes erfordern

- Probleme mit HTTP-Protokollen: ausgehender Datenverkehr vom Gerät wird nicht mit HTTPS verschlüsselt, sondern werden die Klartext- und weniger sichere HTTP-Protokolle verwendet

Entwickler sollten eine Fehlerbaumanalyse durchführen, um verschiedene Kombinationen von Hardware-, Software- und menschlichen Fehlern zu bestimmen, die einen Systemausfall verursachen könnten.

Auch Cybersicherheitsrisiken müssen in jeder Phase des Entwicklungsprozesses minimiert werden. Bereits in der Entwurfsphase sollten die Anforderungen an die Lösung unter Berücksichtigung von Cybersecurity dokumentiert werden. Auf Cybersicherheit spezialisierte Entwickler sollten für diese Sicherheitsfunktionen verantwortlich sein, während nicht sicherheitsrelevante Funktionen an den Rest des Teams delegiert werden sollten.

Während der Entwicklungsphase implementiert man die Sicherheitsfunktionen und kann auf die definierten Sicherheitsregeln zurückgreifen. Da IoT-Lösungen Firmware/Hardware, Konnektivitätstechnologien und benutzerorientierte Apps umfassen, sollte bei der Entwicklung jeder dieser Komponenten die Cybersicherheit auf der Prioritätenliste stehen.

Firmware/Hardware

Nutzen Sie bei der Entwicklung von Firmware die von Sicherheitsexperten untersuchten und verbesserten Sicherheits-Frameworks. Stellen Sie sicher, dass Ihre Firmware auf dem neuesten Stand ist. Verwenden Sie eine digitale Signatur als zuverlässiges Verifizierungswerkzeug. Diese sollte direkt in die Firmware integriert werden und von den Empfängern mithilfe eines privaten Schlüssel ausgelesen werden. Installieren Sie auf der Hardware-Ebene kundenspezifische Hardware-Sicherheitsmodule (HSMs) und Token und sorgen Sie für Hardware-Authentifizierungsmerkmale sowie Funktionen zur Secure-Boot-Unterstützung.

Konnektivität

Um sicher zu sein, dass ein Baby-Gadget frei von Schwachstellen ist, verwenden Sie geschützte Verbindungsprotokolle, stellen Sie an jedem Eintrittspunkt eine sichere Verbindung zum Gerät her und unterstützen Sie den sicheren Datenaustausch durch Multi-Faktor-Authentifizierung, Bonding, Datenverschlüsselung und Geräteverwaltung.

Mobile Apps

Mobile Apps ermöglichen On-the-go-Zugriff auf Daten, die von einem Gadget generiert wurden, und fungieren als Fernsteuerungs-Tool. Um Datenmissbrauch zu vermeiden, setzen Sie auf Datenverschlüsselung auf hohem Niveau, verwenden Sie autorisierte APIs und biometrische Authentifizierung.

Mehr Artikel zum Thema